FC3000

嘗試破解原廠系統

司徒收到許多網友的來信,信中主要的問題,幾乎都是想要在舊版機器(8個模擬器)刷入新版的系統(10個模擬器),因此,發生許多變磚的情況,雖然事後幾乎都有補救回來,不過,這也讓司徒更加好奇並且想要一探官方系統的奧秘,雖然逆向破解需要花費很多時間跟精力,而且失敗機率很高,司徒也不確定是否可以勝任,因此,司徒訂了兩個逆向目標:

1. 找出LCD初始化的地方

2. 繞過加密IC,不需要加密IC也可以進入官方系統

司徒給自己的時間是三個月,三個月後,如果還是無法破解,則以失敗收場,當然,這應該是司徒幫FC3000進行的最後一個實驗項目了,司徒還是希望可以漂亮收場,這樣就可以讓新系統可以刷入舊版的機器!

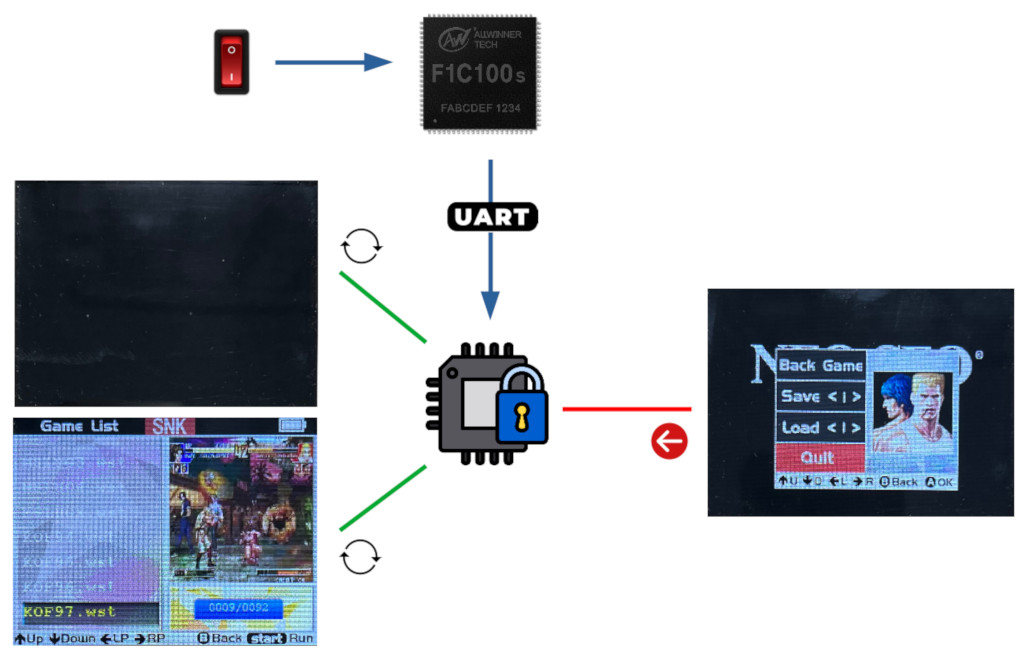

司徒使用黑箱測試手法測試,發現加密IC有三個使用時機點,分別是:

1. 開機時檢查,如果沒有加密IC,則無限迴圈

2. 進入模擬器時檢查,如果沒有加密IC,則無限迴圈

3. 退出模擬器時檢查,如果沒有加密IC,則等待到加密IC出現

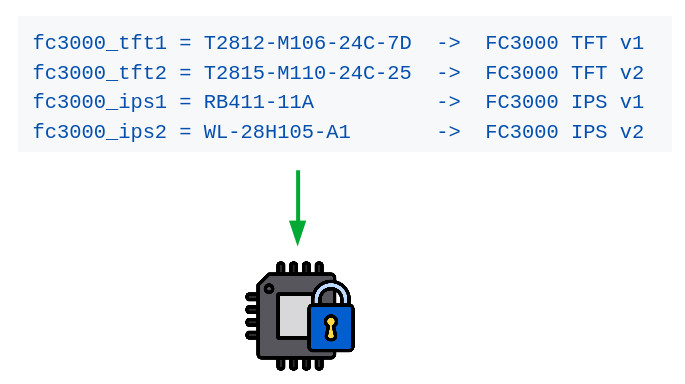

司徒使用黑箱測試後,發現最舊的TFT v1系統和最新的IPS v2系統都是使用同一種加密IC,因此,合理猜測全部的FC3000都是使用同一套加密算法,廠家真是相當貼心~

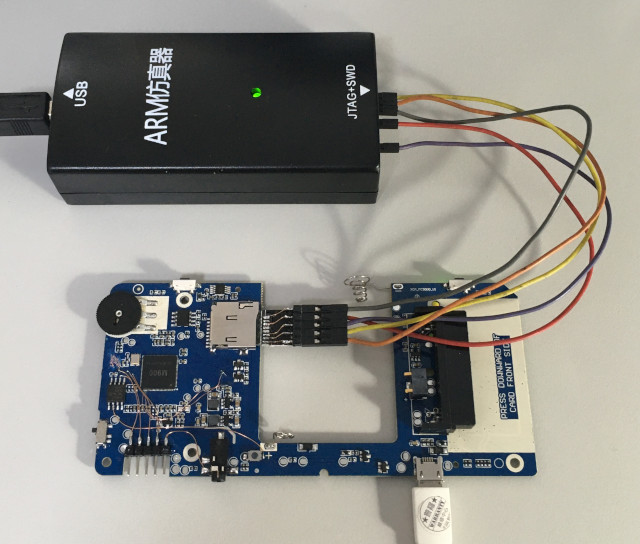

由於FC3000的MicroSD控制方式是使用SPI介面,因此,缺少幾根JTAG腳位,不然就可以很方便的透過JTAG除錯

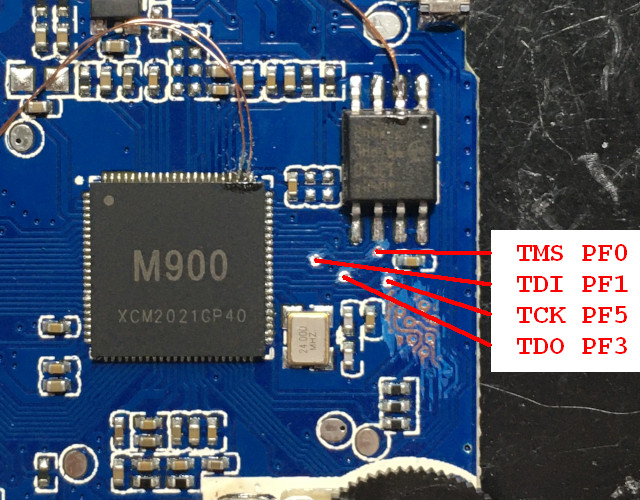

司徒在之前的測試當中,有把對應的JTAG腳位找出來

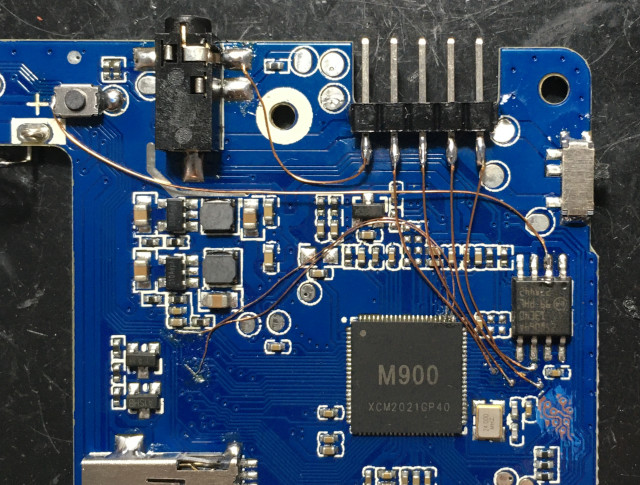

拉出一個專屬的JTAG排針

可惜,這樣的方式相當容易跑飛

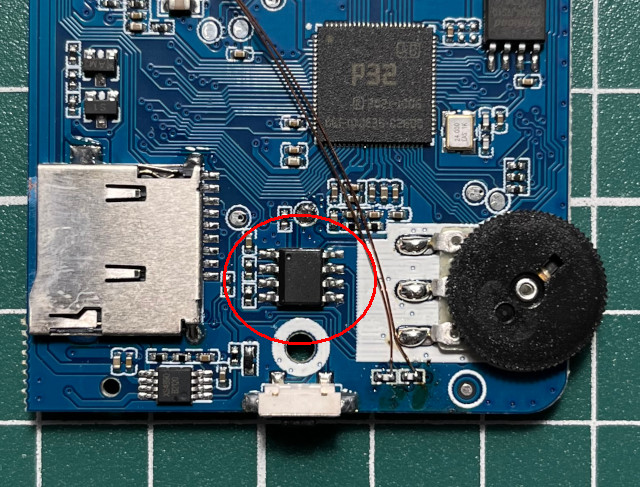

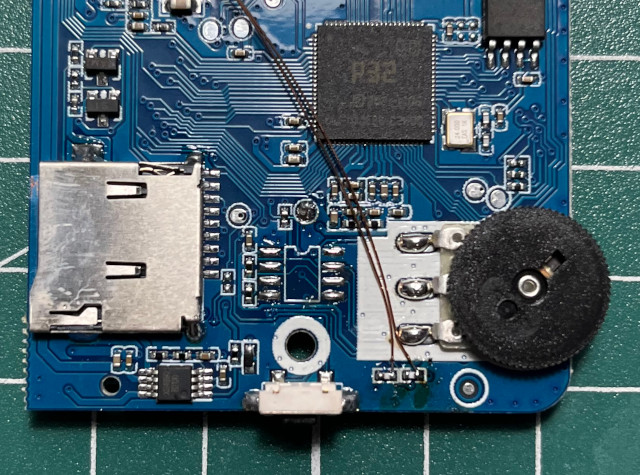

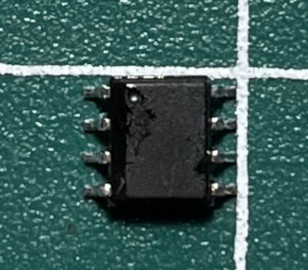

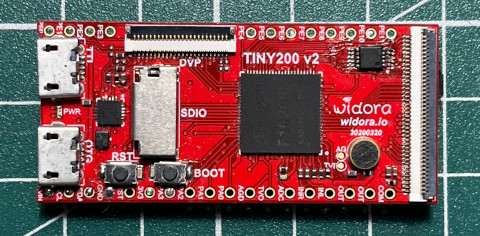

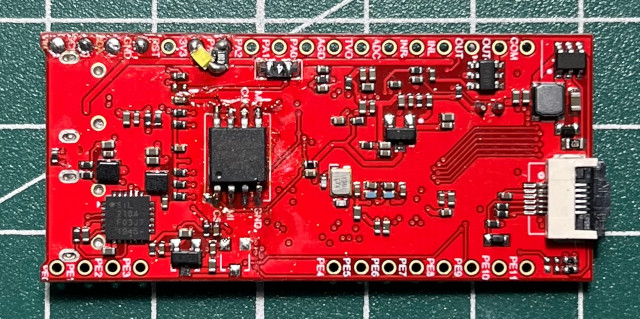

司徒這次並沒有打算在FC3000上面做除錯的動作,而是想找一個完美軀體做借屍還魂測試,因此,首要任務就是需要把加密IC的腳位找出來,加密IC位置如下:

解焊後

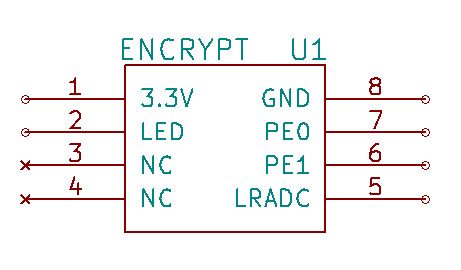

查了一下電路,腳位如下:

可以看出,現今加密IC競爭激烈,連電池電量指示都需要包進去,真是一個相當辛苦的行業~

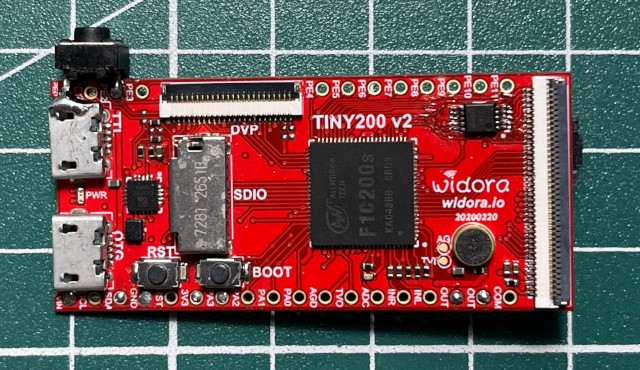

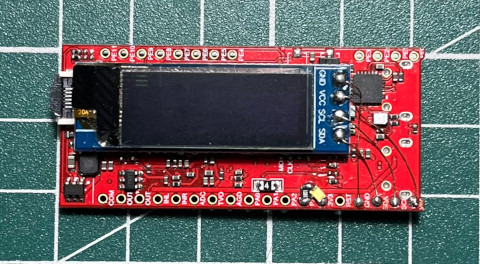

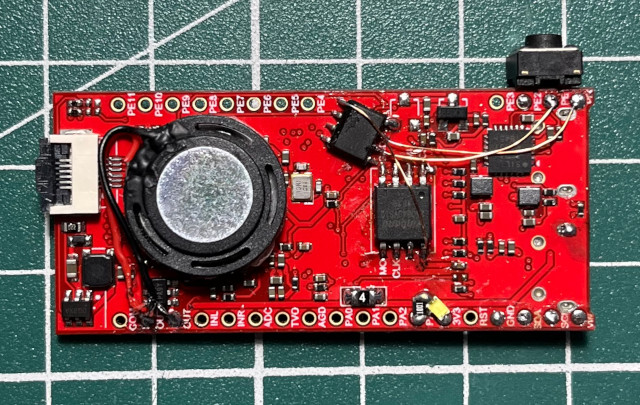

為了尋找完美的軀體,司徒再度來到芒果三兄弟的家裡,芒果三兄弟在上次超頻事件中,損失慘重,目前只剩下芒果大哥一人,大哥似乎知道司徒來訪的目的,輕聲細語跟司徒說:不要超頻,其餘都可以~

首先拆掉NAND Flash,換成FC3000的W25Q64

接著接上加密IC、喇叭、按鍵(PE2, 按鍵RIGHT),透過按鍵跟喇叭的測試,可以知道目前是否正常啟動官方系統

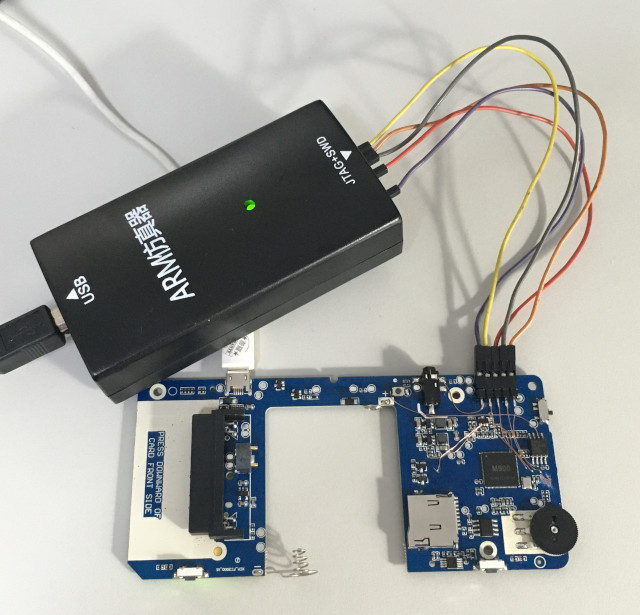

MicroSD就可以接上JTAG進行除錯